Стартовал крупнейший в Европе международный форум по практической безопасности Positive Hack Days 11. Сквозная тема этого года — вход в эру INdependence. Программа форума — это плотный поток из десятков докладов, секций и круглых столов по информационной безопасности; всего запланировано около 100 выступлений. Одновременно с форумом с понедельника проходит и самая масштабная в мире открытая кибербитва The Standoff: главной ее темой стал эффект бабочки — зрители и участники битвы могут узнать, как реализация недопустимого события в одной отрасли может повлиять на другие и государство в целом.

Напомним, что на площадке в Москве построено виртуальное Государство F с тремя отраслями — черная металлургия, электроэнергетика, нефтяная промышленность. Каждая из них имеет внутри взаимосвязанные объекты — от добычи до поставки ресурсов конечным потребителям. Также в экономике Государства F представлено и несколько других сегментов (транспорт, банковская система и ЖКХ), каждый из которых тоже состоит из набора объектов. Почти 160 исследователей безопасности собрались, чтобы найти слабые места в защите этих объектов, управляемых системами из реальной жизни. Атакующие ищут уязвимости и пытаются реализовать недопустимые события, например, вызвать коллапс в аэропорту или остановить работу нефтезавода.

За третий день киберучений произошло 28 недопустимых событий в пяти компаниях. Из них уникальных — 18, а новых, то есть в первый раз реализованных за все время киберучений, — 15. Больше всего пострадал сегмент нефтегазовой компании Tube: командам атакующих удалось дважды распространить в IT-инфраструктуре компании вирус-шифровальщик и вмешаться в работу нефтеперерабатывающего завода.

Команда Codeby, например, изменила параметры ректификационной колонны, из-за чего произошло ее захлебывание. В итоге нефтеперерабатывающий завод стал производить некондиционный продукт, который нельзя реализовать.

Этой же команде атакующих удалось произвести крупнейшую атаку — парализовать работу нефтепродуктопровода. Была остановлена перекачка топлива в аэропорт, поскольку авиационный керосин поставляется через этот нефтепродуктопровод. Так как остатки топлива быстро иссякли, были отменены многие транзитные рейсы. Аналогичный случай, к слову, произошел в Америке летом 2021 года с нефтепродуктопроводом Colonial Pipeline.

В свою очередь, атакующие из команды True0xA3 нарушили процессы обессоливания и обезвоживания нефти, что привело к коррозии агрегатов и трубопроводов. А чуть позже они подменили значение пропорций водонефтяной смеси, сбив настройки датчиков концентрации воды и соли.

Отрасль электроэнергетики также не осталась без внимания «красных»: Baguette2Pain и Codeby распространили по сети компании вирус-шифровальщик. Команда Baguette2Pain ответственна еще и за утечку конфиденциальной информации — базы данных потребителей.

Первое недопустимое событие в УК City также связано с утечкой персональных данных, но в этом случае данные принадлежали офисным сотрудникам. Реализовать это событие удалось команде Invuls.

Минцифры на форуме

Уже второй раз Positive Hack Days посетил Максут Шадаев, министр цифрового развития, связи и массовых коммуникаций Российской Федерации. Вместе с заместителем директора по развитию бизнеса Positive Technologies Борисом Симисом они обсудили вопросы импортозамещения в сфере ИБ, возможности российского технологического рынка, а также законодательные инициативы по поддержке IT-компаний в России.

Министр поделился мнением о том, как безопасникам следует говорить об угрозах и кибербезопасности с высшим руководством компаний на понятном языке, о важности постоянного поиска уязвимостей в инфраструктуре компаний специализированными командами. Глава Минцифры также подчеркнул, что для развития цифровых технологий в России есть все возможности, для IT-бизнеса есть рынок, а государство поможет компаниям-разработчикам.

«Отсутствие инцидентов — показатель работающей кибербезопасности. Когда функционируют цифровые сервисы, их должно быть видно. В случае работающей кибербезопасности все с точностью до наоборот», — отметил Максут Шадаев.

«Постоянный поиск уязвимостей специализированными командами — правильная практика, которая должна стать гигиеническим минимумом при построении информационной безопасности в любой компании», — добавил министр.

Мария Захарова о цензурировании и протекционизме

Впервые форум посетила директор департамента информации и печати, официальный представитель МИД России Мария Захарова. В эфирной студии форума она затронула тему цифровой независимости и цифрового суверенитета России. По словам Марии Захаровой, информационный рынок стал настолько глобальным, а скорость появления информации столь стремительной, что это вызвало своего рода обратный эффект, и человек стал, с одной стороны, с трудом воспринимать этот поток, а с другой — перестал доверять технологиям и информации. Этот обратный эффект стал особо заметен на фоне усиливающейся цензуры со стороны крупнейших западных корпораций.

«Мы наблюдаем сегментирование интернета, инициаторами которого выступают не государства, а те, кто создавал эту цифровую среду. Они начали своего рода обратную политику от свободы к ограничению в виде модерирования и прямого цензурирования», — заявила Мария Захарова.

Представитель МИД России также подчеркнула необходимость создания в стране своих цифровых продуктов и решений, чтобы в числе прочего быть свободными от модерирования и цензурирования со стороны отдельных государств и даже людей, регулирование при этом должно носить международный правовой характер.

«Нужно прекратить протекционизм и лоббирование в отношении западных цифровых продуктов, долгое время доминировавших на российском рынке. Для этого есть политическая воля, желание и возможности», — отметила Мария Захарова.

(Не)безопасность больших данных

Обеспечение безопасности больших данных должно быть одним из ключевых приоритетов любой компании, считает тимлид Digital Security и пентестер Вадим Шелест. Он познакомил участников форума с типичными ошибками администрирования, ошибками конфигурации и уязвимостями Hadoop-кластеров и его компонентов. Распределенная файловая система Hadoop — один из основных инструментов, используемых для анализа big data. Это целая экосистема, состоящая из более чем 40 элементов: хранилищ и озер данных, компонентов для конфигурации и управления кластером (например, Hue и Apache ZooKeeper), инструментов обработки информации (Yarn, Apache Spark и других). Ошибки конфигурации позволяют злоумышленникам получить доступ к внутренней инфраструктуре Hadoop.

«Например, у Sparky есть забавный скрипт Dump Clouds Creds, позволяющий атакующим получить доступ во внутреннюю инфраструктуру компаний в облаках с помощью учетных данных. Необходимые данные можно прочитать из метаданных (meta-data) и пользовательских данных (user-data) таких сервисов, как AWS и DigitalOcean. Все, что для этого требуется, — значения AccessKey, SecretAccessKey и, если речь идет об Amazon, токен», — рассказал Вадим Шелест.

Тектонический сдвиг российского кибербеза

Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком-Солар», сравнил текущую ситуацию на российском рынке ИБ с игрой в шахматы, когда ферзь, ладья и другие сильные фигуры вдруг исчезли с доски защищающейся стороны. И эти фигуры надо спешно заменить, одновременно пытаясь какими-то способами увидеть атаки и отбить их пешками.

«Но есть и положительные моменты, — подчеркнул Владимир Дрюков. — Компании, которые я всегда считал ключевыми конкурентами, как и другие игроки на рынке ИБ, после 24 февраля объединились и вместе стали бороться с новыми угрозами, обмениваясь информацией — по TI, по утечкам, по поставкам ПО. Крайне важно, чтобы информация по атакам не окуклись внутри заказчика, а была донесена до сообщества — через НКЦИ, ФСТЭК и все доступные возможности».

Директор департамента обеспечения кибербезопасности Минцифры Владимир Бенгин рассказал, что в нашей стране впервые получилось скоординировать усилия участников отрасли ИБ на таком уровне. Частные и государственные компании сражаются с угрозами каждый день и пользуются всеми возможными инструментами, доступными коллективному безопаснику.

«У нас, например, быстро появилась услуга, которой может воспользоваться любая компания, если видит, что ее ресурсы не выдерживают нагрузки: в первый месяц по запросу владельца ресурса мы очень активно отключали входящий зарубежный трафик. Мы также связываемся с компаниями, узнаем, актуальна ли для нее сейчас угроза, и по возможности снимаем запрет на зарубежный трафик. И это взаимодействие происходит постоянно», — рассказал Владимир Бенгин.

Касательно указа Президента Российской Федерации от 1 мая № 250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации», Владимир Бенгин отметил, что российский софт сейчас под микроскопом у хакеров и крайне важно, чтобы разработчики ответственно подходили к исправлению уязвимостей. И если обнаружена уязвимость, которая требует срочного исправления, нельзя молчать и бояться наказаний — нужно бежать и исправлять.

«Напомню, что согласно этому указу, информационная безопасность сегодня в фокусе внимания руководства страны, и руководители компаний, в ведении которой находится объект критической инфраструктуры, лично отвечают за те последствия, которые могут произойти», — подчеркнул Владимир Бенгин. Как объяснил спикер, в руководстве компаний также должен быть человек, ответственный за ИБ — и отвечает он не просто за выполнение требований, а за отсутствие инцидентов. В этой связи и полномочия у таких людей должны быть расширены.

Как обнаружить 95% атак, зная лишь 5% техник

Руководитель лаборатории цифровой криминалистики и исследования вредоносного кода Group-IB Олег Скулкин проанализировал на основе реальных сценариев атак 10 самых популярных техник, которые используют почти все злоумышленники разного уровня квалификации. Он рассказал, как детектировать вредоносную активность при атаках на корпоративные сети на этапе между получением первоначального доступа и наступлением негативных последствий, когда средства защиты не справились.

В топ-10 техник, которые очень часто встречаются на разных этапах атак, вошли такие техники, как PowerShell, Scheduled Task, Service Execution, Registry Run Keys, Disable or Modify Tools, Rundll32, OS Credential Dumping, Remote System Discovery, Remote Desktop Protocol, SMB/Windows Admin Shares. Олег Скулкин пояснил: «Это список был составлен практически полностью на основе реконструированных инцидентов, которые расследовали мы. Данные техники часто пересекаются. Половина или даже две трети из топ-10 техник постоянно, из атаки в атаку, вне зависимости от ее сложности, будут повторяться».

«В жизненном цикле атаки может быть много всего, но есть компоненты, которые сравнительно постоянны, по крайней мере, некоторые из них точно. Это видно на огромном количестве примеров из расследований инцидентов. В каждой атаке есть определенный набор техник, которые абсолютно легко детектируются. Мы можем это использовать даже в том случае, если у нас нет покрытия, есть антивирус, файрвол, и больше ничего нет. Даже на основе таких данных мы можем определить, есть ли у нас какие-то индикаторы компрометации или нет», — сказал исследователь.

Еще раз про импортозамещение

В ИБ процесс импортозамещения начался задолго до событий последних трех месяцев, полагает Вячеслав Бархатов, генеральный директор Axoft Global. «Многие решения, продукты существовали, но работали у единиц заказчиков. Сейчас эти продукты, которые словно ждали своего часа, выходят на поверхность и неизбежно будут завоевывать рынок», — подчеркнул спикер.

Максим Филиппов, директор по развитию бизнеса Positive Technologies, отметил, что заказчики Positive Technologies формируют целые программы по замещению продуктов. Правда, по его словам, у текущей ситуации с ускоренным импортозамещением есть два риска: возможные сокращение бюджетов у заказчика и отсутствие аппаратных платформ.

По мнению Айдара Гузаирова, история с недоверием к западным производителям может вылиться в своеобразный двусторонний железный занавес, ситуацию, при которой не только иностранные вендоры сворачивают бизнес, но и заказчики не будут стремиться вернуть отношения с зарубежными партнерами.

Про технологическую независимость

Предметом панельной дискуссии «Обеспечение технологической независимости» стал вопрос — чего не хватает российской индустрии кибербезопасности для полного импортозамещения?

Александр Бондаренко, генеральный директор компании R-Vision, отметил, что уход иностранных вендоров ИБ резко повысил интерес к продукции российских производителей. Вторая тенденция — зависимость от железа, которое в итоге влияет на производителей ПО. Многие проекты тормозятся, так как для развертывания ПО нужны мощности.

«Вопрос с железом довольно острый. Мы тоже столкнулись с задержками по поставкам серверов и другого оборудования. Критической ситуации нет, но увеличились сроки, хотя свои обязательства по срокам и количеству оборудования мы стараемся выполнять, и партнеры-поставщики идут нам навстречу», — рассказал директор по продажам и развитию бизнеса компании «КриптоПро» Павел Луцик.

«Нынешняя ситуация дала значительный толчок в развитии российским разработчикам. При этом отечественные продукты активно развиваются, в них появляются технологии, которых еще полгода назад не было», — прокомментировал сложившуюся ситуацию руководитель отдела инфокоммуникационных решений ГК Innostage Сергей Кикило.

Менее оптимистичен был директор центра комплексных проектов направления «Solar Интеграция» компании «РТК-Солар» Николай Белобров. «Более 80% решений в нашем портфеле — это отечественное ПО. По экосистемам, по незаметности для пользователей наше ПО пока отстает. Государству не стоит решать эти проблемы, в том числе и с оборудованием, наспех, заниматься „востокозамещением“ западных решений. Возможно, следует искать свой путь, чтобы в дальнейшем мы были конкурентоспособны как в области ПО, так и в элементной базе — создании совместных предприятий полного цикла, специальных инвестиционных зон и прочего», — считает Николай Белобров.

Секция «Без третьих лишних: защита supply chain»

В секции, посвященной защите цепочек поставок, Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком-Солар», напомнил о ситуации, когда в начале нынешних геополитических событий на страницах различных СМИ появились заголовки, которые администраторы этих СМИ не размещали. Далее похожая ситуация с встраиванием контента возникла с государственными организациями: атакующими были использованы счетчики внешнего поставщика.

Своим опытом по этому вопросу поделился Павел Куликов (CTO «СДЭК»), рассказав, что «СДЭК» на внешних сервисах использовала счетчики в неавторизованной зоне, которые не имели доступа к внутренней логике, а счетчики для внутренних сервисов были написаны самостоятельно (система «Экспресс Курьер»). «От услуг компании Google мы в итоге отказываемся, меняя их на сервисы Яндекса. В частности, с помощью их решений строим тепловые карты использования нашего сайта», — отметил Павел Куликов.

Над защитой supply chain работают и в Astra Linux. «У нас используются разнообразные средства контроля кода. Мы идем на сертификацию по первому уровню доверия, поэтому используем все современные средства контроля кода: фаззинг-тестирование, статический и динамический анализ, анализ помеченных данных, смотрим в сторону статистического анализа контроля кода и так далее. Мы заказываем проверку кода у сторонних организаций, особенно критически важных компонентов. Второй момент связан с механизмами контроля целостности, которые уже внедрены в операционную систему. Этот механизм позволяет нам избежать подмены кода и помочь с доставкой приложений нашим партнерам», — рассказал директор по инновациям ГК Astra Linux Роман Мылицын.

«Проблема надежности цепочки поставок — общемировая. И сейчас у Google c Microsoft есть открытая инициатива по оценке, ранжированию и проверке ключевых проектов на GitHub. Перед всем миром встает вопрос вычленения ключевых компонентов, от которых зависит ряд технологий, чтобы этим технологиям уделить серьезное внимание», — рассказал директор по инновациям ГК Astra Linux Роман Мылицын.

Development

Павел Куликов (CISO «СДЭК») выступил также с докладом «Security champions: история вовлечения». Термин security champion означает человека внутри команды разработки, заинтересованного в повышении безопасности продукта. Этот же человек является связующим звеном со службой ИБ. «С 24 февраля стали ломать все крупные компании, в том числе и нас. При этом наши специалисты полагают, что хактивистам помогали западные компании, потому что многие уязвимости и способы атак не наблюдали в публичных уведомлениях», — сказал Павел Куликов.

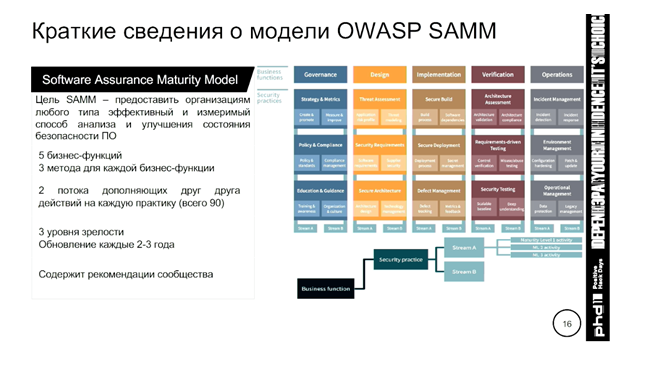

В рамках этой же секции независимый исследователь Илья Шаров представил доклад «Самооценка зрелости направлений и процессов AppSec». Он затронул, в частности, подход OWASP SAMM, а также преимущества и недостатки различных методов самооценки.

Второй и последний день форума состоится 19 мая. Одновременно завершится кибербитва The Standoff. Следите за новостями в наших соцсетях.

Напоминаем, что бессменный организатор PHDays и The Standoff — компания Positive Technologies. Соорганизатором в третий раз подряд стала группа компаний Innostage. Эксперты Innostage берут на себя задачу по развертыванию инфраструктуры полигона и его поддержке. Специалисты центра предотвращения киберугроз CyberART ведут мониторинг противостояния, контролируют действия команд, выступают менторами одной из команд защитников и демонстрируют гостям форума цепочки реализованных атак.

Группа компаний Innostage уже в третий раз выступает соорганизатором PHDays и The Standoff. Бизнес-партнерами форума стали разработчик решений в сфере ИБ Security Vision, национальный провайдер сервисов и технологий для защиты информации «Ростелеком-Солар» и дистрибьютор ПО для любого бизнеса MONT. Технологический партнер — «Азбука вкуса». Партнеры PHDays 11 — компании Axoft, Fortis, «ICL Системные технологии», InfoWatch, «Марвел-Дистрибуция», R-Vision, «Газинформсервис», «Пангео Радар», «Инфосистемы Джет», Liberum Navitas, IBS Platformix, «УЦСБ».

Positive Hack Days — международный форум по практической безопасности, который собирает вместе ведущих безопасников и хакеров со всего мира, представителей госструктур, крупных бизнесменов, молодых ученых и журналистов. Форум проходит в Москве ежегодно начиная с 2011 года. Организатор форума — компания Positive Technologies. Главные принципы Positive Hack Days: минимум рекламы и максимум полезных знаний в докладах и на семинарах, неформальное общение «пиджаков» и «футболок» за круглым столом, захватывающие конкурсы и энергичная атмосфера исследовательского полигона.

phdays.ru, facebook.com/PHDays

The Standoff — киберучения, где собираются сильнейшие хакеры и команды защитников — эксперты по информационной безопасности из крупнейших компаний страны. На киберполигоне без готовых сценариев и векторов атак хакеры пытаются взломать воссозданные IT-системы реальных организаций. Атакуемая инфраструктура визуализируется на уникальном макете, который управляется настоящими промышленными контроллерами. С годами виртуальный город на макете разросся в целое государство (Государство F), представляя технологические цепочки целых отраслей. При этом все сценарии катастроф смоделированы по мотивам реальных инцидентов: зрители и участники могут наблюдать на макете такие последствия атак, как разлив нефти, крушение поезда, взрыв на газораспределительной станции, перехват межбанковского перевода.

Positive Technologies — ведущий разработчик решений для информационной безопасности. Наши технологии и сервисы используют более 2300 организаций по всему миру, в том числе 80% компаний из рейтинга «Эксперт-400». Уже 20 лет наша основная задача — предотвращать хакерские атаки до того, как они причинят неприемлемый ущерб бизнесу и целым отраслям. Positive Technologies — первая и единственная публичная компания из сферы кибербезопасности на Московской бирже (MOEX: POSI). Следите за компанией в соцсетях (Telegram, ВКонтакте, Twitter, Habr) и в разделе «Новости» на сайте ptsecurity.com, а также подписывайтесь на телеграм-канал IT's positive investing.

Группа компаний Innostage специализируется на решении задач в области кибербезопасности, а также проводит комплексное импортозамещение цифровых сервисов и ИТ-инфраструктуры. В рейтинге CNews Security компания занимает 12-е место, а также 4-ю позицию среди интеграторов ИБ. Ключевые направления деятельности ГК Innostage: информационная безопасность, внедрение средств защиты информации, системная интеграция, безопасность АСУ ТП, разработка бизнес-решений, создание и поддержка ЦОД, построение и развитие ИТ-инфраструктур, big data. На базе ГК Innоstage функционирует центр предотвращения киберугроз СyberART, отвечающий за мониторинг и быстрое реагирование на инциденты ИБ. Специалисты проводят анализ защищенности и тестируют компании на проникновение злоумышленников. СyberART является центром ГосСОПКА и обеспечивает безопасность объектов критической информационной инфраструктуры.